Hardware requirement

Fitur

- web interface (supports SSL) untuk konfigurasi

- serial console interface for recovery

- set LAN IP address

- reset password

- restore factory defaults

- reboot system

- wireless support (access point with PRISM-II/2.5/3 cards, BSS/IBSS with other cards including Cisco)

- captive portal(http://en.wikipedia.org/wiki/Captive_portal), untuk mengatur authentifikasi client yang akan mengakses internet/jaringan lain.

- 802.1Q VLAN support

- stateful packet filtering

- block/pass rules

- logging

- NAT/PAT (including 1:1)

- DHCP client, PPPoE, PPTP and Telstra BigPond Cable support on the WAN interface

- IPsec VPN tunnels (IKE; with support for hardware crypto cards, mobile clients and certificates)

- PPTP VPN (with RADIUS server support)

- static routes

- DHCP server and relay

- caching DNS forwarder

- DynDNS client and RFC 2136 DNS updater

- SNMP agent

- traffic shaper

- SVG-based traffic grapher

- firmware upgrade through the web browser

- Wake on LAN client

- configuration backup/restore

- host/network aliases

M0n0wall menyediakan beberapa image binary yang bisa didapatkan secara gratis di:

http://m0n0.ch/wall/downloads.php

paket image binary tersebut antara lain :

- Generic PC/ standard PC untuk di install ke CF atau hardisk:

generic-pc-1.231.img versi terakhir(saat ini) - CD-ROM (ISO) image untuk standar PC: cdrom-1.231.iso

- dan lain-lain

- http://doc.m0n0.ch/handbook/

- postingan saya selanjutnya (dalam waktu yang belum ditentukan...)

Bersambung...

Postingan selanjutnya tentang m0n0wall

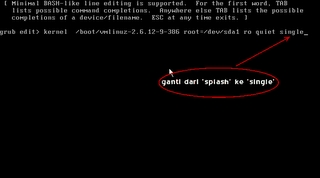

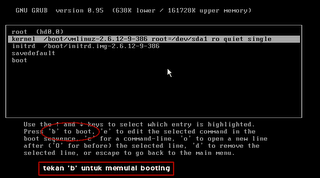

- Instalasi m0n0wall ke hardisk part 1(konfigurasi Puppy Linux).

- Instalasi m0n0wall ke hardisk part 2.

- M0n0wall, Konfigurasi Network Interface.

Referensi:

- http://m0n0.ch/wall/

- http://wikipedia.org

- dll